购买香港VPS后,系统初始化和安全加固是上线业务的必经步骤——新手常因操作不熟练踩坑,或忽视安全设置导致服务器被入侵、数据泄露。本教程以主流Linux系统(Debian/Ubuntu,占比超80%)为例,提供**复制即用的指令**和**可视化操作步骤**,全程仅需10分钟,做完就能安全部署业务,快速收获成就感。

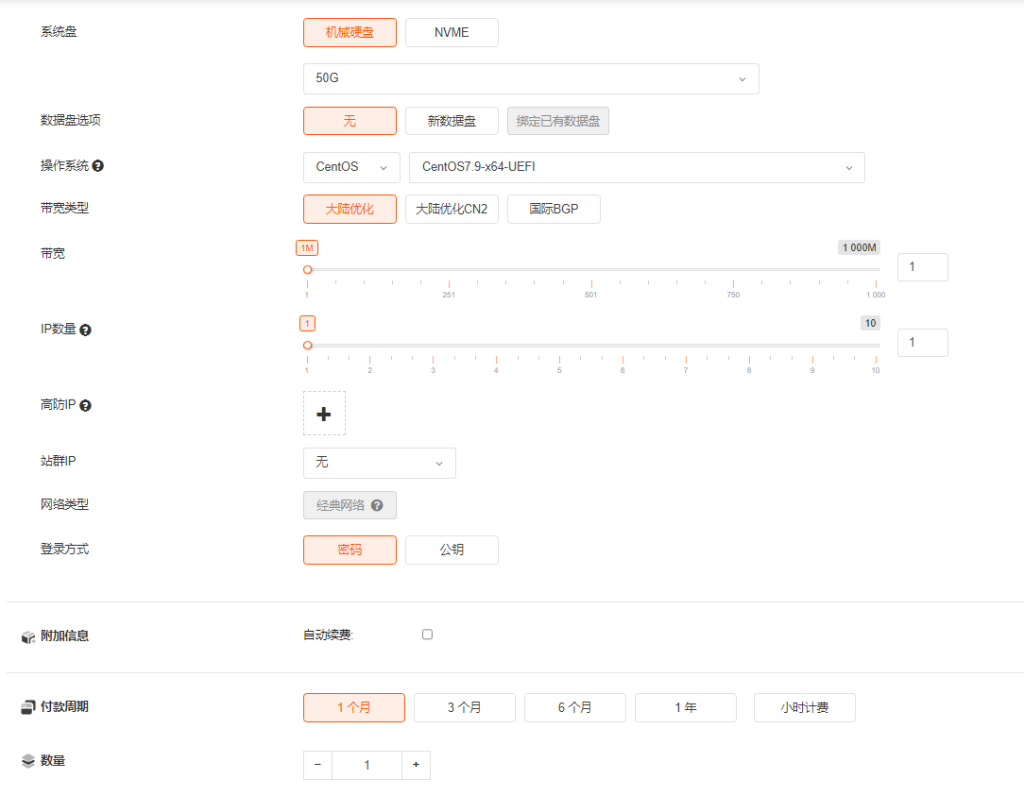

点击下方图片查看香港vps产品

前置准备(1分钟):1. 已购买香港VPS,获取公网IP、登录账号(默认root)、密码/SSH私钥;2. 电脑安装SSH客户端(Windows用MobaXterm、Putty,Mac/Linux自带终端);3. 确保VPS已开通基础网络权限,防火墙放行22端口(SSH默认端口)。

第一步:SSH连接VPS(1分钟,核心入门操作)

连接是所有操作的基础,优先用密钥登录(比密码更安全),新手可先从密码登录上手,再升级密钥。

方式1:密码登录(新手首选)

- 打开SSH客户端,Windows双击MobaXterm,点击左上角“Session”→“SSH”;

- 在“Remote host”填写VPS公网IP(如156.239.224.2),“Port”保持22,点击“OK”;

- 弹出登录提示,输入用户名(默认root),回车后输入VPS密码(输入时不显示字符,输完直接回车),显示“root@xxx:~#”即为连接成功。

方式2:SSH密钥登录(安全升级,推荐)

- 本地生成密钥对:打开终端输入指令

ssh-keygen -t rsa,连续按3次回车(无需设置密码,简化操作),生成的密钥文件默认在“~/.ssh/”目录; - 上传公钥到VPS:输入指令

ssh-copy-id root@你的VPSIP,输入VPS密码确认,提示“Number of key(s) added: 1”即为成功; - 验证密钥登录:重新连接时,客户端会自动匹配密钥,无需输入密码即可登录,同时设置密钥文件权限(避免权限过大报错):

chmod 600 ~/.ssh/id_rsa。

第二步:系统初始化(3分钟,优化基础环境)

初始化核心是更新系统、安装常用工具,消除默认漏洞,为后续安全加固打基础,所有指令直接复制粘贴执行即可。

- 更新系统软件包:执行以下指令,更新软件包列表并安装最新补丁,修复已知安全漏洞:

sudo apt update && sudo apt upgrade -y(执行后等待1-2分钟,出现“Reading package lists…”结束即为完成) - 安装常用工具:安装基础工具包,满足后续部署和管理需求:

apt install wget curl sudo vim git -y - 开启BBR加速(可选,提升网络性能):Google BBR算法可优化网络传输速度,尤其适合香港VPS联动国内业务,执行指令:

echo "net.core.default_qdisc=fq" | sudo tee -a /etc/sysctl.confecho "net.ipv4.tcp_congestion_control=bbr" | sudo tee -a /etc/sysctl.confsudo sysctl -p验证是否成功:sysctl net.ipv4.tcp_congestion_control,返回“bbr”即为生效。

第三步:核心安全加固(5分钟,重点防护环节)

香港VPS暴露在公网中,需从“账号、端口、防火墙”三方面加固,阻断暴力破解、非法访问等风险,每步都标注安全原理,让新手知其然也知其所以然。

1. 禁用root密码登录,仅保留密钥登录(阻断密码破解)

- 编辑SSH配置文件:

vim /etc/ssh/sshd_config; - 按“i”进入编辑模式,找到以下参数并修改(无则添加到文件末尾):

PasswordAuthentication no(禁用密码登录)PubkeyAuthentication yes(启用密钥登录)PermitRootLogin without-password(仅允许root用密钥登录) - 按“Esc”,输入“:wq”保存退出,重启SSH服务生效:

systemctl restart sshd。

2. 修改SSH默认端口(规避高频扫描)

默认22端口是黑客暴力破解的重点目标,修改为10000-65535之间的随机端口,降低被扫描概率。

- 继续编辑SSH配置文件:

vim /etc/ssh/sshd_config; - 找到“Port 22”,改为自定义端口(如23456),即

Port 23456; - 保存退出并重启SSH服务:

systemctl restart sshd; - 后续连接需指定端口:

ssh -i 密钥文件路径 root@你的VPSIP -p 23456(客户端需对应修改端口)。

3. 配置防火墙(最小权限原则,阻断非法访问)

Linux自带ufw防火墙,按需开放端口,默认阻断所有外部访问,仅放行必要服务端口(如SSH自定义端口、80/443网页端口)。

- 启用防火墙并设置开机自启:

ufw enable(提示“Command may disrupt existing ssh connections”,输入y确认)systemctl enable ufw - 放行自定义SSH端口(如23456):

ufw allow 23456/tcp; - 按需放行业务端口(如搭建网站需放行80/443):

ufw allow 80/tcp(HTTP端口)ufw allow 443/tcp(HTTPS端口) - 查看防火墙状态,确认规则生效:

ufw status,显示已放行端口即为成功。

4. 禁用无用服务与高危端口

关闭不需要的系统服务,避免暴露攻击面,重点禁用3389(远程桌面,Linux无需开启)、445(文件共享)等高危端口:

systemctl stop xrdp && systemctl disable xrdpufw deny 3389/tcp && ufw deny 445/tcp第四步:验证与备份(1分钟,确保安全生效)

- 验证安全设置:关闭当前SSH连接,重新用“密钥+自定义端口”连接,能正常登录说明SSH配置生效;用其他设备尝试访问22端口,无法连接说明防火墙规则生效。

- 基础备份(关键一步):执行指令创建系统快照脚本(简化备份操作),后续部署业务前可快速恢复:

mkdir -p /root/backup && cd /root/backup && vim backup.sh粘贴内容:#!/bin/bash; tar -czvf system_backup_$(date +%Y%m%d).tar.gz /etc /home保存后赋予执行权限:chmod +x backup.sh,执行./backup.sh生成备份文件。

新手避坑与进阶提示

- 密钥保管:SSH私钥文件切勿泄露,本地多备份(如U盘、云盘加密存储),丢失后将无法登录VPS。

- 密码复杂度:若暂时无法使用密钥登录,需设置复杂密码(字母+数字+特殊符号,长度≥12位),定期更换。

- 进阶防护:核心业务可安装Fail2ban工具(抵御暴力破解),执行

apt install fail2ban -y,默认规则即可生效,自动封禁多次登录失败的IP。 - Windows系统VPS:若使用Windows Server,需关闭默认管理员账号,启用新管理员,配置防火墙入站规则,仅放行必要端口,开启系统自动更新。

至此,香港VPS系统初始化与安全加固全部完成,全程耗时不超过10分钟。此时服务器已具备基础安全防护能力,可放心部署博客、外贸站、小程序后端等业务,后续只需定期更新系统补丁(每月执行一次apt update && apt upgrade),即可维持安全状态。